अपडेट: बाद में, एक 54 जीबी धार फ़ाइल (उपयोगकर्ता द्वारा डार्क-ओवरएल द्वारा अपलोड किया गया) समुद्री डाकू बे पर दिखाई दिया फॉस्बाइएट ने किसी भी लीक टॉरेन की सामग्री का सत्यापन नहीं किया है। हालांकि, किसी भी लीक टॉरेन में कथित तौर पर डिज्नी की द पाइरेट्स ऑफ द कॅरिबियन 5 की एक प्रति है।

जैसा कि टोरेंटफ्रैक ने बताया, इस कहानी ने पहले यह मान लिया था कि यह फिल्म इसी नाम के टोरेंटों का हिस्सा थी जो ऑनलाइन दिखाई दी थी।

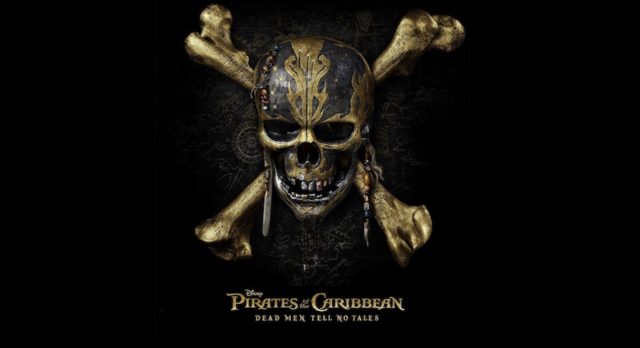

डब्ल्यूई ने अपनी रिहाई के आगे कई इकलौते फिल्में देखी हैं। TheDarkOverlord नामक एक हैकर समूह द्वारा बहुत-प्रतीक्षित डिज्नी फिल्म कैरिबियन 5 डेड मैन टेल नान टेल्स को समझौता किया गया था।

हैकर्स ने वेब पर फिल्मों को रिसाव करने की धमकी दी, यदि डिस्नी ने बिटकॉन्स में फिरौती का भुगतान नहीं किया लोगों के लिए आश्चर्य की बात है, फिरौती का भुगतान नहीं किया गया था और फिल्म का एक धार लिंक द समुद्री डाकू बे पर अपलोड किया गया था। हालांकि, हैकर समूह को पकड़ने के लिए प्रोडक्शन हाउस एफबीआई के साथ काम कर रहा है।

हालांकि स्पष्ट रूप से नामित नहीं, कार 3 एक ऐसी फिल्म है जो हैकर्स चोरी करने में कामयाब हो सकती थी।

सॉफ्टपीडिया के अनुसार , इंटरनेट पर दिखाई देने के बाद पायरेटेड धार लिंक हटा दिए गए हैं। लेकिन यह काफी संभव है कि लीक वाली फिल्म फिर से आगे बढ़ सकती है क्योंकि कुछ लोग इसे अब डाउनलोड कर सकते हैं या हैकर समूह इसे पुनः अपलोड करता है

यदि आपके पास कुछ जोड़ने के लिए है, तो अपने विचारों और प्रतिक्रिया को छोड़ दें